Über1 Millionen Gehackte Wordpress Websites

Mit Gutenberg Template

Am 3. August 2021 gab es zwei Schwachstellen, die wir im Gutenberg Template Library & Redux Framework-Plugin entdeckt haben, das auf über 1 Million WordPress-Sites installiert ist. Eine Schwachstelle ermöglichte es Benutzern mit niedrigeren Berechtigungen, wie z. B. Mitwirkenden, beliebige Plugins zu installieren und zu aktivieren und jeden Beitrag oder jede Seite über die REST-API zu löschen. Eine zweite Sicherheitsanfälligkeit ermöglichte es nicht authentifizierten Angreifern, auf potenziell vertrauliche Informationen zur Konfiguration eines Standorts zuzugreifen.

Zu diesem Zweck verwendet es die WordPress REST-API, um Anfragen zum Auflisten und Installieren verfügbarer Blöcke, zum Verwalten vorhandener Blöcke und mehr zu verarbeiten. Während die unter der REST-Route registrierten REST-API-Endpunkte a verwendeten, um die Berechtigungen eines Benutzers zu überprüfen, wurde bei diesem Rückruf nur überprüft, ob der Benutzer, der die Anforderung sendete, über die Funktion verfügte. Benutzer mit niedrigeren Berechtigungen, denen für die implementierte Funktionalität nicht vollständig vertraut werden sollte, z. B. Mitwirkende und Autoren, verfügen über diese

Funktion.redux/v1/templates/permission_callbackedit_posts Dies ermöglichte es einem Mitwirkenden, nicht nur Blockvorlagen, sondern jedes Plugin im WordPress-Repository über den Endpunkt zu installieren, obwohl nur Plugins, bei denen die Hauptdatei bestimmten Kriterien entsprach, erfolgreich aktiviert wurden. Während dies nicht direkt verwendet werden könnte, um eine Website zu übernehmen, könnte ein Angreifer diese Funktionalität verwenden, um ein anfälliges Plugin oder eine Kombination von Plugins zu installieren und zu aktivieren und es zu verwenden, um weiteren Zugriff zu erhalten.

Das Gutenberg Template registrierte mehrere AJAX-Aktionen, die für nicht authentifizierte Benutzer in der Funktion verfügbar waren, die für eine bestimmte Site einzigartig, aber deterministisch und vorhersehbar waren.

Das Senden einer AJAX-Anforderung mit dieser Aktion führte zu einer Antwort, die einen zweiten Hash enthielt. 1901 1902 1903 1904 public static function hash_arg() { echo esc_html( md5( Redux_Functions_Ex::hash_key() . '-redux' ) ); die(); } Auf dieser Grundlage war es möglich zu bestimmen, was für eine Site sein würde, indem der in der Antwort von der AJAX-Aktion zurückgegebene Hash verwendet, "-support" als "salt" angehängt und der md5-Hash dieses Werts verwendet wurde.$support_hash$hash_arg Diese AJAX-Aktion, die auch für nicht authentifizierte Benutzer verfügbar war, rief die Funktion in auf, die potenziell vertrauliche Informationen wie die PHP-Version, aktive Plugins auf der Site und deren Versionen sowie einen ungesalzenen md5-Hash der Site und .$support_hashsupport_argsredux-core/inc/classes/class-redux-helpers.phpAUTH_KEYSECURE_AUTH_KEY Dies wäre am nützlichsten in Fällen, in denen ein separates Plugin mit einer zusätzlichen Schwachstelle installiert wurde, da ein Angreifer die Informationen verwenden könnte, um Zeit zu sparen und ein Eindringen zu planen.

Heading

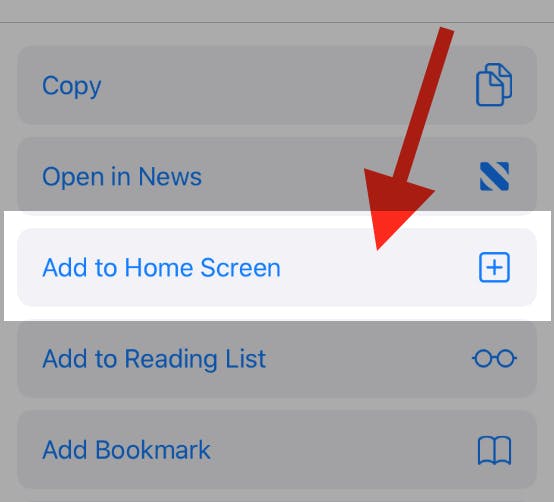

To add this web app to your homescreen, click on the "Share" icon

![]()

Then click on "Add to Home"

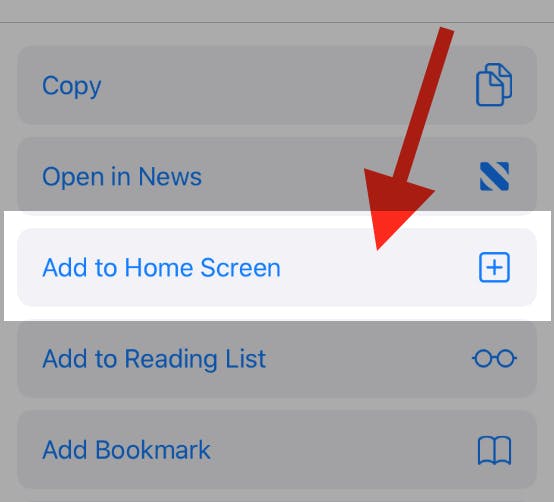

To add this web app to your homescreen, click on the "Share" icon

![]()

Then click on "Add to Home"

It looks like your browser doesn't natively support "Add To Homescreen", or you have disabled it (or maybe you have already added this web app to your applications?)

In any case, please check your browser options and information, thanks!

It looks like your browser doesn't natively support "Add To Homescreen", or you have disabled it (or maybe you have already added this web app to your applications?)

In any case, please check your browser options and information, thanks!